Desde la llegada de las redes WiFi al mercado de consumo, nos hemos olvidado de los cables y las costosas instalaciones. Por desgracia, ahora es posible que tengamos a algún vecino robando ancho de banda y, lo que es peor, poniendo en entredicho la seguridad de nuestra red e incluso del ordenador

NIVEL: INTERMEDIO

Si estás leyendo este práctico, es muy posible que en algún momento del idilio que compartes con tu red WiFi te hayas preguntado si te está «siendo infiel» con otros. Las webs tardan mucho en descargarse, numerosos fallos de conexión momentáneos sin motivos aparentes... Todo esto nos puede estar indicando que un vecino se está aprovechando de nuestra buena fe. En este práctico vamos a ver métodos para detectar a los intrusos y soluciones para, si los tenemos, deshacernos de ellos.

Paso 1. A simple vista

Lo primero que podemos hacer para detectar un intruso en nuestra red es tan sencillo que puede parecer gracioso: si tenemos apagados todos lo ordenadores y periféricos de nuestra red, el router no debería mostrar actividad alguna. Si con todo apagado el led de actividad se muestra frenético en cuanto a parpadeos, es muy posible que tengamos intrusos. Este método de reconocimiento no es muy profesional, ya que determinadas interferencias pueden hacer que el router parezca tener actividad sin tenerla, pero no deja de ser un primer paso.

Paso 2. IP y MAC de los PCs permitidos

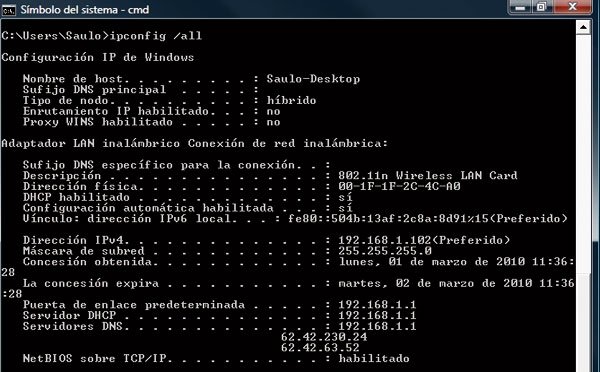

Para detectar intrusos de un modo más avanzado, lo primero que debemos hacer es averiguar la IP y direcciones MAC de los ordenadores permitidos. Para ello, en los equipos cargados con Windows, nos dirigimos a Inicio/Ejecutar y tecleamos la orden cmd . Se abrirá una consola de MS-DOS en la que teclearemos la siguiente orden: ipconfig/all. De esta forma, podremos ver una lista con todas nuestras interfaces de red y la información relacionada con ella. Nos interesa la IP y la dirección MAC del ordenador. Esta operación deberemos realizarla para cada una de las máquinas a las que queramos permitir el acceso. No es mala idea apuntar tanto las IPs como las MAC de los ordenadores en un papel, pues seguramente debamos consultarlas más de una vez.

Asimismo, si tenemos algún dispositivo de red diferente de un ordenador, como una impresora LAN, un disco duro de red, una radio WiFi, una consola, etcétera también deberíamos averiguar al menos su MAC en las especificaciones del dispositivo y apuntarlo también dentro de nuestra lista.

Paso 3. Lista DHCP de conexiones

Muchos de los routers actuales contienen utilidades de diagnóstico de la red y pueden ayudarnos en la labor de localizar intrusos. En concreto, vamos a utilizar la lista de clientes DHCP conectados que genera el router. Este sistema tiene la desventaja de que nos va a permitir descubrir al intruso única y exclusivamente si el ladrón de conexión se encuentra conectado en el mismo momento de la consulta.

El método puede variar en función de la marca y modelo del enrutador; pero, en general, tendremos que «loguearnos» en nuestro router accediendo a la interfaz de administración mediante nuestro navegador favorito; normalmente, la dirección es http://192.168.1.1. A continuación, nos pedirá un usuario y una clave para acceder a nuestro panel de administración. En nuestro caso, estamos utilizando un router con el firmware DD-WRT. Si este procedimiento nos diera error, deberíamos consultar en el manual de nuestro router tanto esta dirección como la clave para entrar.

Una vez dentro del panel, buscamos la opción que muestra los clientes DHCP de nuestro router. En nuestro caso, la encontramos dentro de Estado/LAN/Active Clients. En esa lista, comprobamos si tenemos algún cliente que no pertenezca a los que anotamos como nuestros ordenadores y periféricos de red. Si es así, si tenemos una dirección no reconocida, es muy probable que tengamos un intruso.

Algunos routers del mercado tienen la posibilidad de activar un log, un documento en el que se guardan eventos del sistema, que permite ver si hay peticiones u ordenadores conectados en horas en las que no tenemos actividad con ninguno de nuestros equipos. En ocasiones, estos logs son largos y difíciles de interpretar, pero tienen la ventaja de que son atemporales y nos permitirán descubrir a un intruso incluso si no está conectado en el momento de realizar la consulta. Como en el caso anterior, depende del router e incluso de la versión del firmware.